Microsoft Teams ist vermutlich eine der beliebtesten Kommunikationslösungen der Neuzeit. Kaum ein Unternehmen kann heutzutage noch darauf getrost verzichten. Und wie das eben immer so ist mit beliebten Programmen: Sie locken dann eben auch die schlimmen Finger an wie das Licht die Motten. Jetzt hat das Security-Unternehmen JumpSec festgestellt, dass es eine sehr üble Hintertür in der Kommunikation mit externen Partnern gibt. Darüber und darüber, wie sich Microsoft verhält, müssen wir uns unterhalten.

Die üble Sicherheitslücke in Microsoft Teams

Ach, es ist eine Freude. Wer hier im Blog schon länger mitliest, weiß eigentlich, dass ich das Tool schon ziemlich geil finde. Allerdings müssen wir auch ehrlich sein: Es ist ein ziemliches Monstrum. Und so war es nur eine Frage der Zeit, bis jemand auf die Idee kommt und versucht, die Teams-Infrastruktur zu überlisten. Und das ist nun JumpSec gelungen. Sie haben herausfinden können, wie es möglich sein kann, Malware über Teams einzuschleusen.

Wir haben derzeit nahezu täglich Anfragen von Kunden, bei denen Emails nicht an Empfänger in Office 365 zugestellt werden, wenn dort irgendeine URL in der Email enthalten ist. Die Sicherheit nimmt Microsoft also schon ernst. Man sollte annehmen, dass das in Microsoft Teams auch so ist. Schließlich wird beim Kommunizieren mit externen Partnern der Indikator „External“ oben im Chat angezeigt. So wird auch verhindert, dass externe Partner „einfach so“ Daten nach Teams schmeißen.

Allerdings ist es gelungen, genau diesen Mechanismus auszuhebeln. Konversationen in Teams liefern auch einiges an Payload mit, so unter anderem auch „/v1/users/ME/conversations/_RECIPIENT_ID_/messages„. JumpSec ist es gelungen, in einer Testkonstellation Sender und Empfänger von der ID her zu vertauschen. Damit waren dann die Controls im Chat in Microsoft Teams zum Upload von Dateien aktiv, und es konnten Daten eingefügt werden.

Das Ganze dann eben wirklich als Dateien und nicht als Link. Und das ist dann schon eine neue Qualität. Denn am Ende kaufst du dir als Angreifer eine Domain ähnlich zu deinem Opfer und zirkelst mit der Recipient-ID herum. So kann man dann in Ziel-Organisationen eindringen. Und das abseits von jeglicher URL-Filterung, Domain-Kategorisierung und all das. Und ob das „External“ weg ist aus der Kommunikation oder nicht, darauf achten doch die Mitarbeiter am Ende gar nicht.

Was sagt Microsoft, und wie verhält man sich nun?

JumpSec hatte sich natürlich an Microsoft gewendet, weil das schon eine ziemlich üble Sicherheitslücke ist. Es geht dabei nicht darum, dass „User wie du und ich“ das Ganze ausnutzen, sondern kriminelle Gangs. Microsoft hatte bestätigt, dass die beschriebene Möglichkeit besteht. Aber Microsoft sieht keinen akuten Handlungsbedarf. Was kann man also tun, um sich zumindest ein wenig gegen solche Angriffe zu wehren? Es sind eigentlich diese Dinge:

- Muss meine Organisation unbedingt mit externen Partnern über Microsoft Teams kommunizieren?

- Ist dies nicht der Fall, kann man externe Domains komplett im Teams Admin Center blockieren.

- Falls doch, kann ich ja definieren, mit welchen externen Domains die Kommunikation möglich sein darf.

- Darüber hinaus muss man leider die Belegschaft darauf sensibilisieren, erstmal niemandem zu trauen.

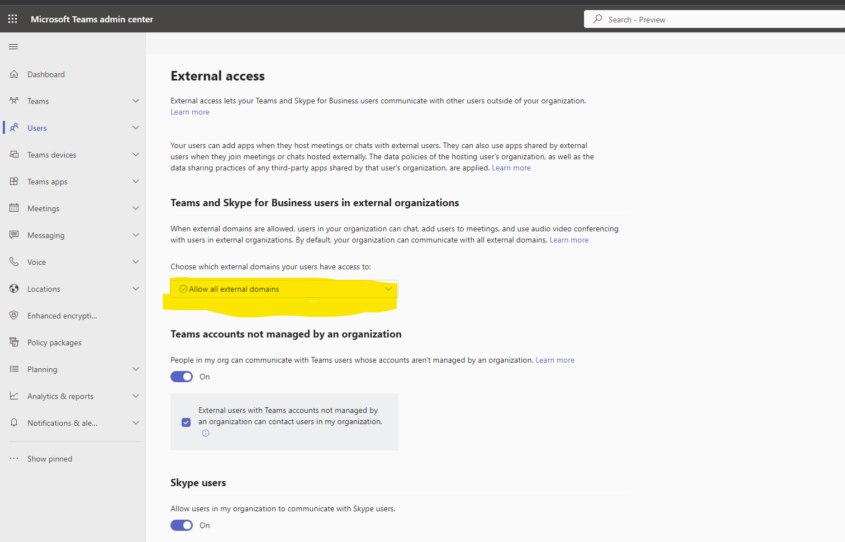

Die gezeigte Einstellung finden Teams-Administratoren im Teams Admin Center unter External Access. Ich habe die Auswahl:

- Allow all external domains (Standard)

- Allow only specific external domains (Ich kann eine Liste definieren)

- Block only specific external domains (Ich kann auch hier eine Liste definieren)

- Block all external domains

Natürlich, Microsoft Teams lädt regelrecht dazu ein, mit aller Welt zu kommunizieren. Aber das ist dann eben auch die Schwachstelle, wenn verhältnismäßig einfach Recipient-ID und all das erhältlich sind. Darauf muss man am Ende einfach achten und ggf. entsprechende Vorkehrungen treffen. Welche der vier Optionen die beste ist, kann allerdings niemand bestimmen. Das müssen die Organisationen schon selbst entscheiden. Aber das schaffen sie schon.